POLÍTICA DE SEGURIDAD

DEFINICIÓN DE POLÍTICAS DE SEGURIDAD INFORMÁTICA

DEFINICIÓN DE POLÍTICAS DE SEGURIDAD INFORMÁTICA

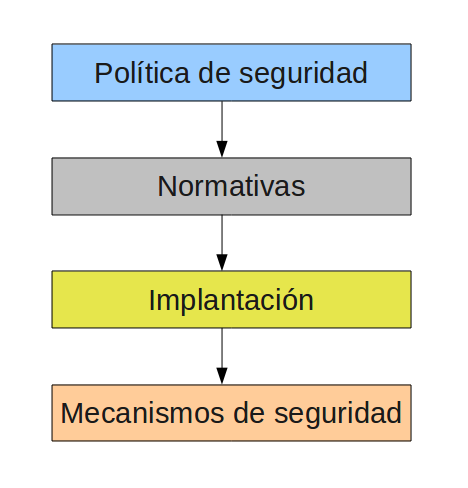

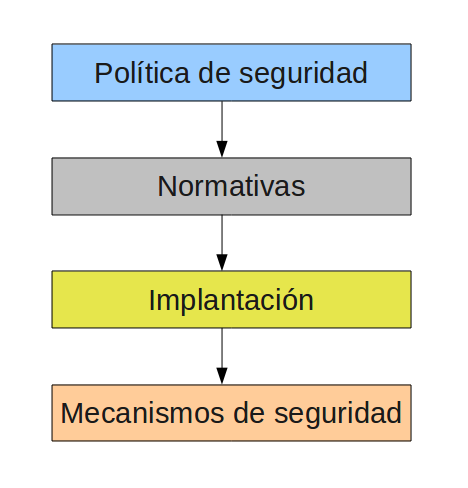

Una política de seguridad informática es una forma de comunicarse con los usuarios, ya que las mismas establecen un canal formal de actuación del personal, en relación con los recursos y servicios informáticos de la organización no se puede considerar que una política de seguridad informática es una descripción técnica de mecanismos.

POLÍTICA DE SEGURIDAD

el

proponer o identificar una política de seguridad requiere un alto compromiso

con la organización, agudeza técnica para establecer fallas y debilidades, y

constancia para renovar y actualizar dicha política en función del dinámico

ambiente que rodea las organizaciones modernas.

Está

lejos de mi intención (y del alcance del presente) proponer un documento

estableciendo lo que debe hacer un usuario o una organización para lograr la

mayor Seguridad Informática posible. Sí está dentro de mis objetivos proponer

los lineamientos generales que se deben seguir para lograr (si así se

pretendiese) un documento con estas características.La seguridad informática ha tomado gran

auge, debido a las cambiantes condiciones y nuevas plataformas tecnológicas

disponibles. La posibilidad de interconectarse a través de redes, ha abierto

nuevos horizontes a las empresas para mejorar su productividad y poder explorar

más allá de las fronteras nacionales, lo cual lógicamente ha traído consigo, la

aparición de nuevas amenazas para los sistemas de información

PRINCIPIOS

DE LA SEGURIDAD DE LA INFORMACIÓN

•

INTEGRIDAD: la información debe ser protegida de modificaciones no autorizadas.

•

DISPONIBILIDAD: la información y servicios deben estar disponibles siempre que

se necesiten.

•

CONFIDENCIALIDAD: se debe garantizar que la información es conocida únicamente

por a quien le interese.

ELEMENTOS DE UNA POLÍTICA DE

SEGURIDAD INFORMÁTICA

-Alcance de

las políticas, incluyendo facilidades, sistemas y personal sobre la cual aplica.

-

Objetivos de la política y descripción clara de los elementos involucrados en

su definición.

-

Responsabilidades por cada uno de los servicios y recursos informáticos

aplicado a todos los niveles de la organización.

-

Requerimientos mínimos para configuración de la seguridad de los sistemas que

abarca el alcance de la política.

-

Definición de violaciones y sanciones por no cumplir con las políticas.

-

Responsabilidades de los usuarios con respecto a la información a la que tiene

acceso.

-

Reunirse con los departamentos dueños de los recursos, ya que ellos poseen la

experiencia y son la principal fuente para establecer el alcance y definir las

violaciones a las políticas.

-

Comunicar a todo el personal involucrado sobre el desarrollo de las políticas,

incluyendo los beneficios y riesgos relacionados con los recursos y bienes, y

sus elementos de seguridad.

PARÁMETROS PARA ESTABLECER POLÍTICAS DE SEGURIDAD

Efectuar

un

análisis de riesgos informáticos, para valorar los activos y así adecuar las

políticas a la realidad de la empresa.

RAZONES

QUE IMPIDEN LA APLICACIÓN DE LAS POLÍTICAS DE SEGURIDAD INFORMÁTICA

A

pesar de que un gran número de organizaciones canalizan sus esfuerzos para

definir directrices de seguridad y

concertarlas en documentos que orienten las

acciones de las mismas.

Esta

situación

ha llevado a que muchas empresas con activos muy importantes, se encuentren

expuestas a graves problemas de seguridad y riesgos innecesarios, que en muchos

casos comprometen información sensitiva y por ende su imagen corporativa .

Finalmente,

es importante señalar que las políticas por sí solas no constituyen una

garantía para la seguridad de la organización

PLAN

DE CONTINGENCIA

Es

el conjunto de procedimientos alternativos a la operativa normal de cada

empresa, cuya finalidad es la de permitir el funcionamiento de ésta , aún

cuando alguna de sus funciones deje de hacerlo por culpa de algún incidente

tanto interno como ajeno.

El

hecho de preparar un plan de contingencia no implica un reconocimiento de la

ineficiencia en la gestión de la empresa, sino todo lo contrario