El control de acceso es una de las actividades más importantes de la arquitectura de seguridad

de un sistema. Al igual que sucede en el mundo de la seguridad física, cualquiera que ha tenido

que acceder a una caja de seguridad bancaria vivió como a medida que uno de llegando a áreas

de mayor criticidad, las medidas de control de acceso se incrementan, en un sistema informático

debería ser igual.

Para cumplir con este propósito, este apartado lo hace a través de veinticinco controles, que los

agrupa de la siguiente forma:

A. Requerimientos de negocio para el control de accesos:

La cual sugiere que debe existir una Política de Control de accesos documentada, periódicamente revisada y basada en los niveles de seguridad que determine el nivel de riesgo de cada activo.

B.- Administración de accesos de usuarios:

Tiene como objetivo asegurar el correcto acceso y prevenir el no autorizado y, a través de cuatro controles, exige llevar un procedimiento de registro y revocación de usuarios, realizando periódicas revisiones a intervalos regulares, empleando para todo ello procedimientos formalizados dentro de la organización.

C. Responsabilidades de usuarios:

Todo usuario dentro de la organización debe tener documentadas sus obligaciones dentro de la seguridad de la información de la empresa.

Independientemente de su jerarquía, siempre tendrá alguna responsabilidad a partir del momento que tenga acceso a la información.

D. Control de acceso a redes:

Todos los servicios de red deben ser susceptibles de medidas de control de acceso; para ello a través de siete controles, en este grupo se busca prevenir cualquier acceso no autorizado a los mismos.

Como primer medida establece que debe existir una política de uso de los servicios de red para que los usuarios, solo puedan acceder a los servicios específicamente autorizados. Luego se centra en el control de los accesos remotos a la organización, sobre los cuales deben existir

medidas apropiadas de autenticación.

E. Control de acceso a sistemas operativos:

El acceso no autorizado a nivel sistema operativo presupone uno de los mejores puntos de escalada para una intrusión; de hecho son los primeros pasos de esta actividad, denominados “Fingerprintig y footprinting”, pues una vez identificados los sistemas operativos, versiones y parches, se comienza por el más débil y con solo conseguir un acceso de usuario, se puede ir escalando en privilegios hasta llegar a encontrar el de ”root”, con lo cual se habrá logrado vulnerar los sistemas.

F. Control de acceso a información y aplicaciones:

En este grupo, los dos controles que posee están dirigidos a prevenir el acceso no autorizado a la información mantenida en las aplicaciones. Propone redactar, dentro de la política de seguridad, las definiciones adecuadas para el control de acceso a las aplicaciones y a su vez el aislamiento de los sistemas sensibles del resto de la infraestructura.

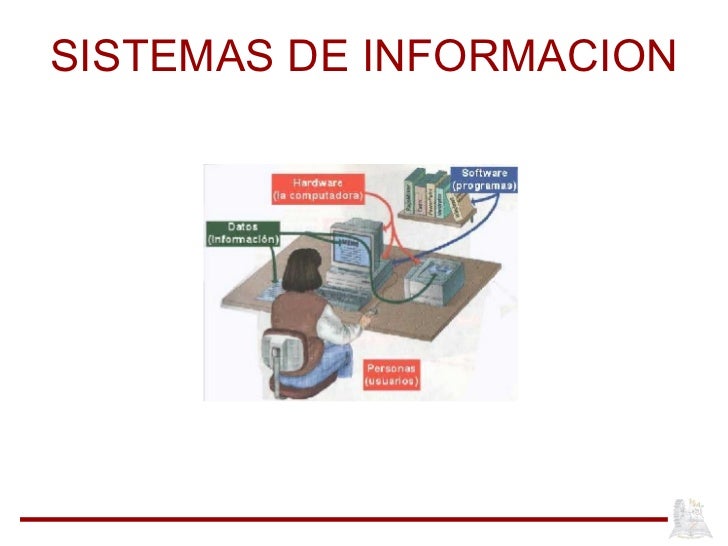

ADQUISICIÓN DE SISTEMAS DE INFORMACIÓN, DESARROLLO Y MANTENIMIENTO

Este grupo reúne dieciséis controles:

1. Requerimientos de seguridad de los sistemas de información:

Este primer grupo que incluye un solo control, plantea la necesidad de realizar un análisis de los requerimientos que deben exigirse a los sistemas de información, desde el punto de vista de la seguridad para cumplir con las necesidades del negocio de cada empresa en particular, para poder garantizar que la seguridad sea una parte integral de los sistemas.

2. Procesamiento correcto en aplicaciones:

En este grupo se presentan cuatro controles, cuya misión es el correcto tratamiento de la información en las aplicaciones de la empresa. Para ello las medidas a adoptar son, validación en la entrada de datos, la implementación de controles internos en el procesamiento de la información para verificar o detectar cualquier corrupción de la información a través de los procesos, tanto por error como intencionalmente, la adopción de medidas par asegurar y proteger los mensajes de integridad de las aplicaciones.

3. Controles criptográficos:

Esto controles lo que buscan es proteger la integridad , confidencialidad y autenticidad de la información. En este caso, a través de dos controles, lo que propone es desarrollar una adecuada política de empleo de estos controlescriptográficos y administrar las claves que se emplean de forma consciente.

4. Seguridad en los sistemas de archivos:

Este grupo de tres controles, en definitiva lo que propone es el control de softwareoperacional, test de esos datos y controlar el acceso al código fuente.

5. Seguridad en el desarrollo y soporte a procesos:

Cubre cinco controles cuya finalidad está orientada hacia los cambios que sufre todo sistema. Los aspectos clave de este grupo son:

•Desarrollar un procedimiento de control de cambios.

•Realización de revisiones técnicas a las aplicaciones luego de realizar cualquier cambio, teniendo especial atención a las aplicaciones críticas.

•Documentar claramente las restricciones que se deben considerar en los cambios de paquetes de software.

•Implementación de medidas tendientes a evitar fugas de información.

•Supervisión y monitorización de desarrollos de software externalizado.

6. Administración técnica de vulnerabilidades:

Este grupo que solo trata un solo control, lo que propone es adoptar medidas para estar al tanto de estos temas más “temprano” que “tarde”. Esta actividad, en la actualidad no requiere esfuerzos económicos si se pone interés en la misma, pero sí requiere mucho tiempo para poder consultar Web especializadas o leer los mails que llegan si se está subscripto a grupos de noticias de seguridad, o buscar en Internet en foros, etc.